Durante siete años consecutivos, una firma de auditoría emitió opiniones limpias sobre los estados financieros de una empresa de manufactura con $800 millones en ingresos anuales. Los procedimientos de auditoría cumplían rigurosamente con GAAS. El muestreo estadístico era apropiado. La documentación era exhaustiva.

En el octavo año, el CFO fue arrestado. El fraude ascendía a $43 millones acumulados. Todas las transacciones tenían documentación, soporte aparentemente legítima. Todas las aprobaciones requeridas estaban presentes.

El problema: el esquema de fraude había sido específicamente diseñado para ser estadísticamente invisible bajo procedimientos de auditoría tradicionales. No era que los auditores «no lo vieron»—era matemáticamente improbable que lo detectaran con muestreo convencional.

Los perpetradores habían estudiado las metodologías de auditoría estándar. Y las evadieron sistemáticamente.

La evolución del fraude financiero contemporáneo

El fraude financiero en 2025 ha evolucionado significativamente más rápido que las metodologías de auditoría diseñadas para detectarlo. Los esquemas sofisticados modernos comparten características que los hacen prácticamente invisibles bajo técnicas tradicionales:

- Distribución estratégica bajo umbrales de materialidad: En lugar de transacciones grandes y evidentes, los esquemas contemporáneos involucran miles de transacciones pequeñas, cada una cuidadosamente calibrada para permanecer bajo los umbrales que típicamente desencadenan procedimientos adicionales de auditoría.

- Documentación, soporte perfecta: Con herramientas de inteligencia artificial generativa, la creación de facturas falsas, órdenes de compra y contratos es indistinguible de documentos legítimos. La verificación física de documentos ya no proporciona el nivel de aseguramiento que proporcionaba históricamente.

- Manipulación de metadata y timestamps: Los perpetradores sofisticados modifican no solo los registros visibles, sino también la metadata subyacente—timestamps de creación, logs de modificación—que tradicionalmente se consideraban más confiables.

- Distribución temporal y entre entidades: Los esquemas se estructuran para distribuir el impacto a través de múltiples períodos contables, haciendo que los patrones sean menos evidentes en cualquier análisis individual de período.

La vulnerabilidad fundamental del muestreo estadístico

El muestreo estadístico—piedra angular de la auditoría financiera durante décadas—opera bajo supuestos fundamentales que los perpetradores de fraude sofisticados explotan sistemáticamente.

El muestreo se diseña para detectar elementos que difieren significativamente de la población normal. Los esquemas de fraude modernos invierten esta lógica: hacen que las transacciones fraudulentas sean deliberadamente «normales» en todos los aspectos observables—monto, timing, documentación, aprobaciones.

Si un auditor muestrea el 0.5% de una población de 50,000 transacciones (250 elementos), y el fraude consiste en 2,000 transacciones fraudulentas diseñadas para parecer idénticas a las 48,000 legítimas, la probabilidad de seleccionar incluso una transacción fraudulenta es aproximadamente 10%. La probabilidad de seleccionar suficientes para identificar un patrón es estadísticamente negligible.

Caso real: el esquema de facturas distribuidas

Una empresa de servicios profesionales con $200 millones en ingresos operó durante cuatro años un esquema donde un controller creó 23 proveedores ficticios. Cada proveedor facturaba montos entre $8,000 y $12,000 mensuales—deliberadamente bajo el umbral de $15,000 que requería aprobación adicional de CFO.

Las facturas tenían descripciones genéricas pero plausibles: «servicios de consultoría,» «mantenimiento de sistemas.» Toda la documentación, soporte era impecable—órdenes de compra generadas, aprobaciones del nivel requerido, términos de pago estándar.

Durante cuatro años de auditorías consecutivas, el muestreo estadístico nunca seleccionó una factura de estos proveedores ficticios. Cuando finalmente se descubrió el esquema (por un empleado de accounts payable que notó una dirección postal duplicada), el fraude total ascendía a $11.2 millones.

Análisis retrospectivo demostró que analítica de población completa con algoritmos de detección de duplicados habría identificado el patrón en aproximadamente seis horas de procesamiento.

Técnicas de analítica forense aplicables en auditoría financiera

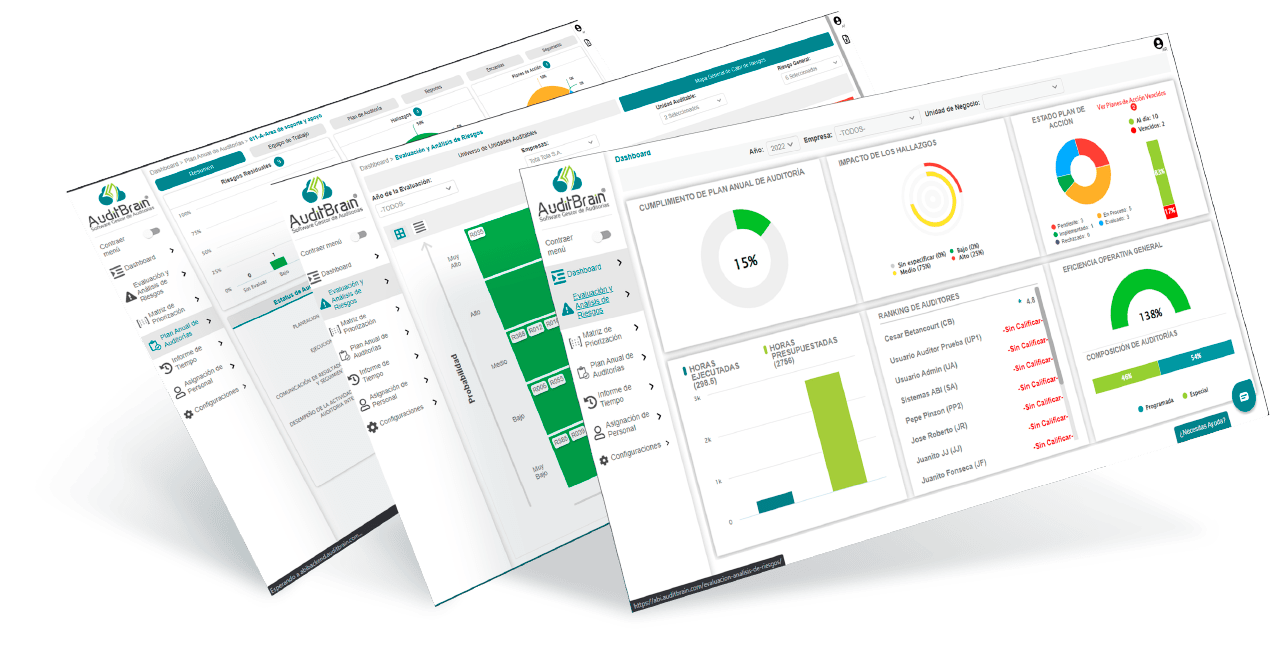

Las técnicas contemporáneas operan bajo premisas fundamentalmente diferentes que el muestreo tradicional:

- Análisis de población completa: Las herramientas modernas procesan el 100% de transacciones buscando patrones, no anomalías individuales. Esta aproximación detecta esquemas distribuidos que el muestreo estadísticamente no puede capturar.

- Aplicación de Benford’s Law: Esta ley matemática describe la distribución esperada de dígitos iniciales en conjuntos de números naturales. Las poblaciones de transacciones financieras típicamente siguen esta distribución. Desviaciones significativas pueden indicar manipulación o fabricación de números.

- Análisis de duplicados casi-exactos (fuzzy matching): Los algoritmos identifican transacciones que son casi—pero no exactamente—idénticas. Esto detecta esquemas donde perpetradores crean facturas duplicadas con variaciones menores para evadir controles automatizados.

- Análisis temporal: La distribución temporal de transacciones identifica patrones sospechosos: concentración antes de fin de período, actividad en horarios no laborales, clustering en fechas particulares, ausencia de variabilidad natural.

- Network analysis: La visualización de relaciones entre proveedores, clientes y empleados puede revelar estructuras inusuales: múltiples proveedores con la misma dirección, relaciones no divulgadas, patrones de transacciones que sugieren coordinación.

Las banderas rojas invisibles en muestreo

Ciertos indicadores de fraude son estadísticamente invisibles en muestreo pero evidentes en análisis de población:

- Proveedores «perfectos»: Proveedores cuyas facturas consistentemente están justo bajo umbrales de aprobación. Las operaciones legítimas tienen variabilidad natural; el fraude es metódico.

- Ausencia de errores: Poblaciones completamente sin errores o ajustes. Las operaciones reales tienen una tasa base de error humano; la ausencia total puede indicar fabricación.

- Concentración de round numbers: Transacciones con montos que terminan en .00 con frecuencia estadísticamente improbable. Los montos legítimos tienen distribución más aleatoria de centavos.

- Patrones temporales sospechosos: Concentración desproporcionada de transacciones específicas en las últimas horas del último día de período contable.

Implementación práctica sin duplicar el presupuesto

La implementación requiere integrar estas técnicas estratégicamente:

- Fase de planificación: Identificar poblaciones de alto riesgo donde analítica forense proporcionará mayor valor—cuentas por pagar, nómina, reconocimiento de ingresos. No todas las cuentas requieren análisis forense.

- Ejecución eficiente: Utilizar herramientas automatizadas que ejecuten múltiples pruebas simultáneamente. Muchas plataformas modernas pueden aplicar Benford’s Law, detección de duplicados y análisis temporal a una población en una sola ejecución.

- Tiempo incremental realista: Aplicar técnicas básicas de analítica forense a poblaciones clave típicamente representa 8-15 horas adicionales en un engagement promedio—aproximadamente $3,000-$6,000 en costo de personal.

- Perspectiva de riesgo: El costo de no detectar un fraude material incluye exposición a litigación, investigaciones regulatorias, daño reputacional, y pérdida del cliente. La inversión en analítica forense representa un seguro relativamente económico contra escenarios con consecuencias severas.

Conclusión: la evolución necesaria

El fraude financiero ha evolucionado significativamente más rápido que las metodologías de auditoría diseñadas para detectarlo. Los esquemas contemporáneos se diseñan específicamente para ser estadísticamente invisibles bajo técnicas tradicionales.

El muestreo estadístico sigue siendo apropiado para muchos objetivos de auditoría. Sin embargo, para detección de fraude sofisticado, representa una herramienta fundamentalmente limitada.

La adopción de técnicas de analítica forense—análisis de población completa, aplicación de Benford’s Law, detección de duplicados, análisis temporal—no constituye un «nice to have» opcional. Representa una evolución necesaria de metodología frente a riesgos que las técnicas tradicionales matemáticamente no pueden detectar.

Los auditores que continúan dependiendo exclusivamente de muestreo tradicional están auditando con una metodología diseñada para un ambiente de fraude que ya no existe.

La pregunta no es si adoptar estas técnicas, sino qué tan rápido pueden implementarse antes de que el próximo esquema sofisticado genere el próximo titular sobre «auditoría que falló en detectar fraude obvio.»

Porque para los perpetradores sofisticados, el fraude no es obvio. Es estadísticamente invisible.

A menos que se busque con las herramientas apropiadas.